Que s’est-il passé chez CréActives en mai ?

Publié le : 6 juin 2018

Au mois de mai, les ponts se sont succédés et les rendez-vous CréActives aussi ! Retour sur 4 événements du mois :

- Atelier : « Les fondamentaux de la gestion administrative »

- Atelier : « Désencombrez vos maisons et allégez votre esprit ! »

- Café CréActives : « Utiliser les réseaux sociaux »

- Soirée : « Sensibilisation à la cybercriminalité » par la DGSI

Atelier : « Les fondamentaux de la gestion administrative »

Nathalie Le Fouest, fondatrice d’Assisteam, consultante en gestion administrative et en organisation, estime que la pérennisation d’une activité passe par une bonne gestion administrative et financière, que l’on soit indépendante, en micro-entreprise ou en société. Elle nous a expliqué comment poser les fondations de notre gestion et organisation administrative afin de nous développer en toute sérénité ; elle a partagé avec nous ses méthodes et astuces, retrouvez sa présentation ici.

Nathalie Le Fouest, fondatrice d’Assisteam, consultante en gestion administrative et en organisation, estime que la pérennisation d’une activité passe par une bonne gestion administrative et financière, que l’on soit indépendante, en micro-entreprise ou en société. Elle nous a expliqué comment poser les fondations de notre gestion et organisation administrative afin de nous développer en toute sérénité ; elle a partagé avec nous ses méthodes et astuces, retrouvez sa présentation ici.

Atelier : « Désencombrez vos maisons et allégez votre esprit ! »

Café CréActives : « Utiliser les réseaux sociaux »

Quelle surprise d’entendre les commentaires des CréActives à propos des réseaux sociaux ! Quel que soit le secteur d’activité, l’âge, le milieu social, l’appétence pour ces outils de communication semble ne pas être au rendez-vous pour une grande partie des membres. Essayons de comprendre pourquoi à travers les propos échangés durant cette matinée.

L’acte, le fait de communiquer via les réseaux sociaux n’est pas naturel, nous n’avons pas « grandi » avec ces outils dont l’usage semble parfois plus relever de l’exhibitionnisme de la vie personnelle plutôt que de l’intérêt de raconter de belles histoires, ce qui freine les ardeurs de beaucoup.

L’acte, le fait de communiquer via les réseaux sociaux n’est pas naturel, nous n’avons pas « grandi » avec ces outils dont l’usage semble parfois plus relever de l’exhibitionnisme de la vie personnelle plutôt que de l’intérêt de raconter de belles histoires, ce qui freine les ardeurs de beaucoup.

« J’ai peur que mes publications se retournent contre moi si elles engendrent des commentaires négatifs », « je ne maitrise pas ces outils alors je préfère ne pas les utiliser », « je m’oblige à publier tous les 2/3 jours, mais sans conviction, sans stratégie », « je ne vois pas l’intérêt de liker les publications des autres », « Ça manque de fluidité », « c’est tellement chronophage », « Comment se faire connaître ? » « Quel plan de communication définir ? » « J’ai peur des réactions des autres, des commentaires destructeurs, des réactions négatives », « Les règles changent sans arrêt, je n’arrive plus à suivre »… L’utilisation d’un réseau social engendre beaucoup de questions qui montre qu’au-delà d’un désintérêt c’est plus une méconnaissance, un manque de maîtrise de l’outil qui perturbe ses utilisateurs et génère un apriori négatif.

Petit rappel des plateformes de réseaux sociaux existants

Pour créer du “lien social tout public” : Facebook, Messenger, Twitter, Instagram, Pinterest, Snapchat.

Pour développer son Réseau Professionnel : Viadeo, Linkedin, Twitter.

Selon une étude récente de l’IFOP, 25% des français envisageaient de fermer leur compte Facebook, suite à l’affaire « Cambridge Analytica », ce qui n’empêche pas l’ensemble des réseaux sociaux de bien se porter avec ses plus de 4 milliards d’internautes dans le monde (soit 54% de la population). Et Facebook continue de progresser… sauf chez les adolescents. Lisez cet article pour en savoir plus. Le réseau social qui progresse le plus actuellement est Instagram (uniquement accessible en application mobile), +36% en un an où les 18-24 ans et 25-34 ans sont les plus représentés et celui qui chute le plus est Twitter, seulement +3% en un an où la classe d’âge 35-49 ans est majoritaire.

Selon une étude récente de l’IFOP, 25% des français envisageaient de fermer leur compte Facebook, suite à l’affaire « Cambridge Analytica », ce qui n’empêche pas l’ensemble des réseaux sociaux de bien se porter avec ses plus de 4 milliards d’internautes dans le monde (soit 54% de la population). Et Facebook continue de progresser… sauf chez les adolescents. Lisez cet article pour en savoir plus. Le réseau social qui progresse le plus actuellement est Instagram (uniquement accessible en application mobile), +36% en un an où les 18-24 ans et 25-34 ans sont les plus représentés et celui qui chute le plus est Twitter, seulement +3% en un an où la classe d’âge 35-49 ans est majoritaire.

Pour développer son activité, la majorité des CréActives communique avec Facebook, Instagram, Linkedin et Pinterest. Les autres réseaux sociaux seront plus utilisés pour un usage personnel, voire pas du tout.

Réseau social professionnel orienté business, n°1 à ce jour. L’usage est de créer son profil pour résumer sa carrière, mettre en avant ses compétences clés et créer sa page pro pour décrire son activité, son entreprise. C’est une mine d’or pour trouver des informations sur la société cible. Les actions à mener :

- Activité : partager un post, le commenter, « liker ». Plus on fait d’action, plus on est visible mieux c’est. L’idéal est d’écrire un article.

- Entrer en contact par le jeu des recommandations de son propre réseau, très efficace dans la recherche d’interlocuteurs et de prospects.

- Chercher et trouver facilement des informations sur l’entreprise cible.

- Mettre à jour régulièrement son profil pour se faire « chasser » par les recruteurs qui sont susceptibles de proposer des missions.

Réseau social public n°1 à ce jour où les jeunes sont de moins en moins actifs. On y crée son profil et sa page pro dans laquelle on communique sur son activité pour se faire connaître. Les CréActives ont créé un groupe fermé au public dans lequel nous partageons des informations et actualités de l’association et de ses membres. Les actions à mener :

- « Liker » (On fait plus attention à ce qu’on « like » sur Facebook que sur Instagram)

- Travailler sur les cibles, trouver des groupes pour développer son réseau pro surtout en B2C

- Paramétrer ses préférences pour prioriser les apparitions dans le fil d’actualité

- Créer une page pro pour créer l’interactivité et remonter dans les moteurs de recherche de Google et développer un impact positif pour son activité

- Partager sa page avec son profil perso pour atteindre un contact

- Utiliser Messenger pour atteindre gratuitement ses cibles

- Les publicités sont payantes : intéressant si possibilité d’un ciblage précis.

- Aller chercher des abonnés : risque d’investissement important

- Créer des évènements pour relayer l’actualité de son activité

Réseau social qui a le vent en poupe pour cibler les jeunes. Il est basé sur la diffusion d’images commentées par des mots clés précédés d’un # qui permet d apparaÎtre dans les moteurs de recherches et les notifications. L’interactivité est beaucoup plus dynamique avec des réactions aux publications et des demandes d’abonnement qui arrivent du monde entier en quelques jours.

C’est l’ancêtre d’Instagram avec une tendance plus professionnel. L’idée est d’y « épingler » les publications qu’on aime. La population est plus âgée. Très bonne réactivité.

Les conseils et astuces

Pour que l’utilisation des réseaux sociaux aide à développer notre activité, voici les conseils qui ont été donnés :

Pour que l’utilisation des réseaux sociaux aide à développer notre activité, voici les conseils qui ont été donnés :

- Communiquer à partir d’une stratégie globale, cibler ses actions, utiliser correctement les #, publier 2 à 3 fois par semaine. Privilégier la qualité à la quantité.

- Penser à l’histoire que l’on va raconter en fonction de ce qui intéresse ses cibles. Ne pas publier tous les jours sans raison. Il faut semer pour récolter.

- Prendre des photos pendant l’activité, pour faire connaître son actualité.

- Poser des questions est une technique pour faire réagir. Tester les réactions.

- Ecrire un Blog pour favoriser l’interactivité entre ses différents supports de communication (RS, Site Internet, etc.).

- Diversifier les sources de réseautage pour augmenter le partage d’expérience : réseaux sociaux numériques, réseaux physiques (ex. Axionnelle), Espaces de coworking (ex : Pouce Café Versailles), Site OVS (on va sortir, pour les particuliers).

- Se faire aider par un professionnel, par exemple un community manager.

Quelques outils

- Buffer.com permet de planifier sa communication

- Houzz.com : profil pro pour la maison, contacts pro

- Boutique sur etsy.com

Utiliser les réseaux sociaux prend certes du temps mais il faut que cela soit un plaisir sinon ça ne peut pas marcher ! Les choses ne peuvent pas se faire seules comme pour tout… alors ne nous prenons pas la tête et considérons que c’est un outil très performant qui permet de rencontrer des personnes intéressantes qui nous aideront à développer notre business !

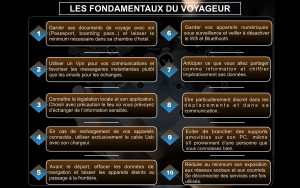

Soirée : « Sensibilisation à la cybercriminalité » par la DGSI

Un intervenant de la Direction Générale de la Sécurité Intérieure (DGSI) qui lutte au quotidien contre le terrorisme international et national et pour la Sécurité économique, nous a tenu en haleine lors de cette soirée en nous parlant d’escroquerie, de piratage, de virus et ransomwares, de la vulnérabilité des smartphones et des connexions wifi, avec un focus sur les réseaux sociaux et la protection des données qui devient une obligation légale avec la norme européenne RGPD. En comprenant les risques et les failles de sécurité, il est plus facile de nous protéger contre les piratages et autres attaques informatiques. Cela est d’autant plus important pour un(e) entrepreneur(e) car nous savons à quel point nous sommes vulnérables si notre ordinateur, notre smartphone ou les renseignements qu’ils contiennent venaient à être détruits. Trouvez ici quelques méthodes/sites recommandés.

Un intervenant de la Direction Générale de la Sécurité Intérieure (DGSI) qui lutte au quotidien contre le terrorisme international et national et pour la Sécurité économique, nous a tenu en haleine lors de cette soirée en nous parlant d’escroquerie, de piratage, de virus et ransomwares, de la vulnérabilité des smartphones et des connexions wifi, avec un focus sur les réseaux sociaux et la protection des données qui devient une obligation légale avec la norme européenne RGPD. En comprenant les risques et les failles de sécurité, il est plus facile de nous protéger contre les piratages et autres attaques informatiques. Cela est d’autant plus important pour un(e) entrepreneur(e) car nous savons à quel point nous sommes vulnérables si notre ordinateur, notre smartphone ou les renseignements qu’ils contiennent venaient à être détruits. Trouvez ici quelques méthodes/sites recommandés.

Du jargon technique

Nous retiendrons ces quelques termes :

- DDOS : pour faire tomber un site Internet.

- APT : attaque persistante discrète des informations d’entreprises pour récupérer les données et les utiliser. Attaque dite « très verticale » pour cibler les « têtes » de l’entreprise.

- Ransomware : attaque qui bloque le système ou prend en otage vos données. Toute entreprise court ce risque. Les pirates entrent dans la machine et bloque tout le système ou rendent l’accès à certains fichiers inaccessibles. Attaque dite « Très horizontale » dont on s’aperçoit très rapidement.

Chiffres clés

- 1/3 des PME ne se remettent jamais d’une attaque informatique

- 165 jours : temps moyen de réaction

- 90 jours : temps moyen de mise à jour des logiciels dans une société

- 90% des attaques sont due à des failles : clé USB, mail piégé, l’escroquerie du faux président

- 90% des attaques n’arriveraient pas si la mise à jour des logiciels ou applications était réalisée régulièrement et si la gestion des Mots de Passe était sécurisée.

Exemples de piratage de grandes entreprises et leurs conséquences

- Saint Gobain : 250M€ de perte

- Equifax : 145M de données bancaires volée

- Deloitte : Plusieurs Go exfiltrés

- Uber : 57 M de données

- Dropbox : 7 M de Login et MdP (les pirates ont vendu les données)

On croit toujours que ce type d’attaque ne peut arriver qu’aux autres et trop souvent le triptyque du mensonge sert de prétexte : « C’est pas vrai, c’est pas ma faute, c’est pas bien grave » ! Il est important de prendre conscience que le danger existe et qu’il est grand temps d’adopter un comportement responsable en respectant des règles de conduite simples :

On croit toujours que ce type d’attaque ne peut arriver qu’aux autres et trop souvent le triptyque du mensonge sert de prétexte : « C’est pas vrai, c’est pas ma faute, c’est pas bien grave » ! Il est important de prendre conscience que le danger existe et qu’il est grand temps d’adopter un comportement responsable en respectant des règles de conduite simples :

- Faire preuve de cohérence et accepter les contraintes.

- Attribuer un mot de passe différent par application

- Utiliser un gestionnaire de Mot de Passe

- Définir un mot de passe constitué d’une longue phrase et insérer une faute d’orthographe

- Pour l’utilisation d’Acrobat Reader : aller dans « Fichier préférence » et décocher java

- Pour les Sociétés à partir de 5 personnes : écrire une Charte informatique qui sera la fondation de la politique d’utilisation des ordinateurs. Cela permettra de fixer les règles à suivre par tous les collaborateurs de l’entreprise.

- Avant de télécharger une application, lire les conditions d’utilisation et vérifier les accès demandés.

- Faire la différence entre j’ai quelque chose à cacher vs j’ai qq chose à protéger.

- Il faut admettre dans certains cas que le téléphone doit être éteint et doit rester en dehors de la pièce.

- Gérer les adresses mails, considérer qu’elles sont jetables.

- Vérifier sur le site Internet https://haveibeenpwned.com si une adresse mail a été piratée.

- Vérifier ses informations dans Facebook : Settings, Conditions Général, télécharger les informations pour faire le ménage.

- Se méfier de Gmail, peu sécurisé

- Lors d’une présence sur un salon professionnel, il est conseillé d’utiliser utiliser un vieil ordinateur dédié à cette occasion dans lequel ne seront accessibles que les données utiles au salon.

- Utiliser un filtre de confidentialité ou un antivol d’ordinateur.

- Installer un bloqueur de clés USB (par ex. Lindy).

- Ne jamais laisser quelqu’un plugger quoique ce soit sur son ordinateur.

- Attention aux aspirateurs de clé USB (illégal art.323_3_1 du code pénal, sans motif légitime). Pour effacer les données, utiliser un shredder.

- Et surtout, en cas de doute, faire intervenir l’humain qui réfléchit et réagit à une situation anormale.

Qui attaque ?

| Script Kiddies | Hacktivistes | Officines/Mafias | Piratages d’Etats | |

| Nombre | ++++ | +++ | ++ | + |

| Technicité | + | ++/+++ | ++++ | |

| Motivation | Exploit/Ego | Ideologie Géopolitique

Financiere |

Politique Economie |

Reprendre la main sur sa vie privée

Il est important de connaître les risques, les mesurer et s’adapter à ces systèmes en contrôlant la situation au maximum. Par exemple, lors de l’utilisation de l’application « Shazam », il faut savoir qu’elle continue de nous écouter même en « off ». Ou que « Uber » continue de géolocaliser son client 10 mn après sa sortie de voiture !

Il est important de connaître les risques, les mesurer et s’adapter à ces systèmes en contrôlant la situation au maximum. Par exemple, lors de l’utilisation de l’application « Shazam », il faut savoir qu’elle continue de nous écouter même en « off ». Ou que « Uber » continue de géolocaliser son client 10 mn après sa sortie de voiture !

La diversification est une des clés de la protection. Il est important de changer ses habitudes afin d’être moins facilement identifiable et de cesser, par confort, de mettre tous ses œufs dans le même panier. L’exemple de Qwant (moteur de recherche concurrent de Google et respectant votre vie privée) montre qu’il est possible et nécessaire de varier l’utilisation des moteurs de recherche. Illustration par cette vidéo.

Quelques conseils à suivre :

- Pour sécuriser les enfants contre le cyberharcèlement : Periscope (appli de vidéo en live), utiliser un logiciel de contrôle parental comme Qustodio.

- Suivre le Mooc de l’ANSI

- Les victimes doivent contacter le site https://www.cybermalveillance.gouv.fr pour se faire aider.

- Chiffrer ses données : créer un container sécurisé SVPN

- Gérer ses Mots de Passe avec une application : ex. KeePass Free ou dashlane

- Utiliser des Mails sécurisés : Proton Mail, Signal

- Chiffrer les données sensibles : VeraCrypt (c’est une banque, un container, une armoire forte à l’intérieur du HDD)

- Couper le wifi quand on en a pas besoin sinon l’historique des points d’accès reste accessible.

- En France rester en 3G 4G, à l’étranger se connecter via un VPN sécurisé par un Firewall.

- Aller voir le site : https://www.f-secure.com/fr_FR/web/home_fr/freedome

- En cas de risque de radicalisation d’un proche visiter le site Internet stop-djihadisme.gouv.fr et ne pas hésiter à les contacter en cas de doute.

La RGPD : Règlement Général sur la Protection des Données

Cette loi a pour objectif de protéger les données personnelles des utilisateurs. Pour plus d’information, allez sur le site de la CNIL qui donne les étapes à suivre.

Guides à lire pour en savoir plus

- Guide pratique de sensibilisation au RGPD : BpiFrance&CNIL

- Guide des bonnes pratiques de l’informatique

- Guide Sécurité des systèmes d’information à l’usage des dirigeants

- Passeport de conseils aux voyageurs

Cette conférence très bien menée par une personne enthousiaste et très bon orateur, nous a permis d’être sensibilisés aux risques encourus face à la cybercriminalité. Outre le climat anxiogène que cela génère, il en résulte que des solutions simples et faciles à appliquer existent pour se protéger. Il est urgent que chacun agisse à son niveau et adopte un attitude « cyber-responsable » car c’est toujours avec les petites rivières qu’on fait de grands fleuves qui coulent vers la lutte contre les terroristes du Web.

Cette conférence, merveilleusement bien menée par un expert enthousiaste, nous a permis d’être sensibilisés aux risques encourus. Outre le climat anxiogène que cela a généré, il en résulte que des solutions simples, faciles et peu coûteuses à appliquer sont disponibles pour nous protéger. Il est urgent que chacun agisse à son niveau et adopte une attitude « cyber-responsable » car c’est toujours avec les petites rivières qu’on fait de grands fleuves pour lutter contre les terroristes du Web.